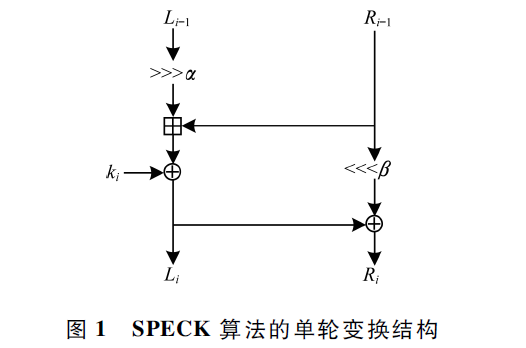

SPECK类算法是一类轻量级分组密码算法,由于其出色的平台适用性和软件实现性能而备受关注。针对当前SPECK类算法在抵御立方攻击以及算法内部结构对密钥比特的混淆和扩散方面存在安全隐患的问题,分别利用立方攻击结合二次测试和立方测试对SPECK32/64算法进行分析,在选择明文攻击条件下,若算法简化到3轮,可直接恢复17 bit密钥,攻击时间复杂度约为247,若算法简化到5轮~7轮,通过立方测试均能捕获到密钥中比特。结果表明,SPECK32/64算法需经过8轮以上的迭代操作才能有效抵抗立方分析.

轻量级分组密码由于在安全与效率之间具有较好的平衡,近年来在无线传感器网络(WirelessSensorNetwork,WSN)、物联网、无线射频识别(RadioFrequencyIdentification,RFID)标签等方面的应用越来越广泛,并逐渐成为密码学的一个热门研究领域。至今,已有众多的轻量级分组密码算法被相继提出,例如国外的SIMON[1],SPECK[1],FEW[2],TEA[3],HIGHT[4],RECTANGLE[5]等;国内的LBlock[6]。

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。 举报投诉

全部0条评论

快来发表一下你的评论吧 !