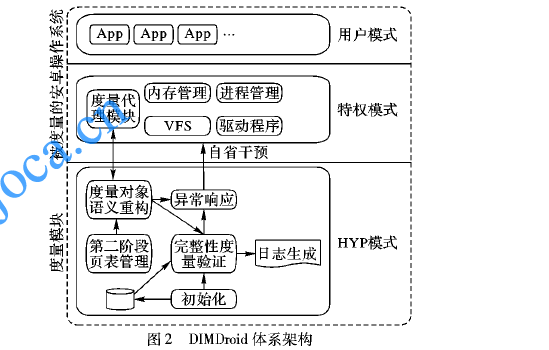

针对现阶段内核级攻击对Android系统完整性的威胁,提出一种基于ARM虚拟化扩展的Android内核动态度量方法DIMDroid。该方法利用ARM架构中的硬件辅助虚拟化技术,提供度量模块与被度量Android系统的隔离,首先通过分析在Android系统运行时影响内核完整性的因素从而得到静态和动态度量对象,其次在度量层对这些度量对象进行语义重构,最后对其进行完整性分析来判断Android内核是否受到攻击;同时通过基于硬件信任链的启动保护和基于内存隔离的运行时防护来保证DIMDroid自身安全。实验结果表明,DIMDroid能够及时发现破环Android内核完整性的rootkit,且该方法的性能损失在可接受范围内。

Android是基于Linux内核的开源操作系统,操作系统的安全性是Android安全体系中非常重要的一部分。内核是操作系统中最重要的组成部分,目前,针对Android系统内核的攻击日益增多。对于Android系统内核而言,它的安全威胁一方面是继承Linux系统本身的漏洞,另一方面是由于Android系统本身不够完善‘¨。有些学者对Android内核漏洞进行挖掘,但由于Android生态系统的复杂性,内核漏洞的修补通常需要很长的周期,这意味着内核防御技术对于Android来说至关重要。Android4.3版本之前,安全模型部分是基于应用沙盒的概念,系统可以为每个应用程序提供一个自己的沙盒并分配一个独有的UID( User IDentification),使每个应用在自己的沙盒中运行来保证应用的资源独立存储。Shabtai等提出将安全增强型Linux( Security-Enhanced Linux.SELinux)植入到Android平台中,限制应用对系统资源的访问,增强Android系统安全。从Android 4.3版起,SELinux开始用于进一步定义Android应用沙盒的边界,虽然SEAndroid( Security-Enhanced Android)对基于应用程序的攻击有很好的防御效果,然而SEAndroid却依赖于操作系统内核完整性的假设。如果Linux内核受到威胁(或许还有未知的漏洞),则Android安全机制的SE( Security-Enhanced)可能被禁用并且效果不佳。

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。 举报投诉

全部0条评论

快来发表一下你的评论吧 !