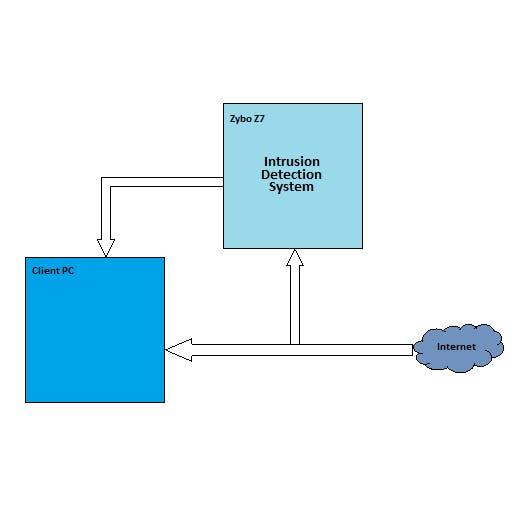

大多数情况下,有害软件通过本地网络渗透到个人计算机中。这可以表现为病毒、蠕虫、勒索软件、间谍软件、rootkit 等等。阻止或检测入侵的最佳方法是在内核空间级别分析网络流量。

具有微控制器和现场可编程门阵列 (FPGA) 的混合架构是一种相对于执行速度的高效解决方案,可实现可检测特定字节序列的并行计算单元。

该设计应该用作入侵检测系统。它的目的是加速 Morris-Pratt 字符串匹配算法,检测入侵数据,记录并报告给主机。

复制项目的步骤:

1) 格式化 sd 卡(我更喜欢使用gparted )如下:

- 启动 = FAT32 - 16 MB

- rootfs = EXT4 - 剩余空间

2) 使用此处提供的步骤构建 u-boot:构建 U-Boot

3) 使用此处提供的步骤构建 FSBL:构建 FSBL

4) 使用之前生成的 2 个文件和 github 存储库中的文件

epi_vivado/sdk/bd_name_wrapper_hw_platform_0/main_design_wrapper.bit

按照本教程中的说明生成 Zynq 启动映像:创建 Zynq 启动映像

5) 使用此处提供的步骤构建设备树 blob:构建设备树 Blob

6) 从 Xilinx 存储库克隆和构建 uImage:linux-xlnx

7) 将以下文件复制到SD卡上的FAT32分区:

uImage

devicetree.dtb

boot.bin

8) 安装根文件系统(用于 EXT4 分区):

# wget https://releases.linaro.org/12.11/ubuntu/precise-images/ubuntu-desktop/linaro-precise-ubuntu-desktop-20121124-560.tar.gz

# sudo tar –strip-components=3 -C /media/rootfs -xzpf linaro-precise-ubuntu-desktop-20121124-560.tar.gz binary/boot/filesystem.dir

9) 将 SD 卡插入 Zedboard 并打开电源。连接到 UART 并为接口eth0设置一个 IP 地址。现在使用命令passwd为root设置密码。运行命令mkdir只是为了确保下一次传输将发生。

# ifconfig eth0

# passwd

# mkdir kmodule

10) 用网线连接Zedboard和主机PC。为主机 PC 设置正确的 IP。在epi_driver文件夹中导航并构建和传输驱动程序:

# make

# make deploy

对epi_app做同样的事情。

11) 要测试系统,您可以运行以下命令:

# cd kmodule

# insmod epi.ko

# mknod s c 245 0

# ./test

其中mknod用于创建名为“s”的驱动程序的 char 文件。可以使用以下命令发现驱动程序的次要和主要编号:

# cat /proc/devices | grep epi

./test程序的输出取决于epi_app源文件。

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。 举报投诉

全部0条评论

快来发表一下你的评论吧 !